Dans un contexte où les menaces en matière de cybersécurité ne cessent d’augmenter, beaucoup d'entreprises n’ont plus la capacité d’anticiper ce fléau et ne peuvent plus y répondre efficacement. La cybersécurité est devenue un enjeu décisif de survie des entreprises, celles-ci sont de plus en plus numérisées et donc ciblées par les cyber-attaques.

La prolifération des données, les progrès technologiques et la numérisation du stockage de données au cours de la dernière décennie ont vu une forte augmentation de violations de données, tirant parti de ces développements - la cybercriminalité évolue également.

En France et partout dans le monde, les menaces liées à la cybersécurité engendrent un risque de ‘’Divergence entre Etats’’ entrainant un coût important pour l’économie mondiale (source :Le Progrès)

L’année 2021 fut significative en matière de cybersécurité - selon le dispositif incluant des organismes privés et publics du nom de ‘’Cybermalveillance.gouv’’. Dans un de leurs rapports d’activité de 2021, il est constaté une hausse importante des demandes d’assistance en ligne soulevés par les données d’une plateforme venant en aide aux victimes de cybercriminalité ayant enregistré des demandes de + 65 % par rapport à l’année précédente.

L’ANSSI ‘’Agence Nationale de la sécurité des systèmes d’informations a également publié un panorama des menaces informatiques faisant état d’une évolution de +37 % d’intrusions avérées par rapport à l’année précédente. Principalement, ces intrusions ayant des finalités diverses telles que : gains financiers, espionnage, déstabilisation, sabotage… (source : Vie publique)

Tous les types d’entreprises sont susceptibles d’être fortement impactées par la cybercriminalité qui entraîne des conséquences désastreuses, plus particulièrement pour les TPE/PME qui restent fragiles à ces actes criminels.

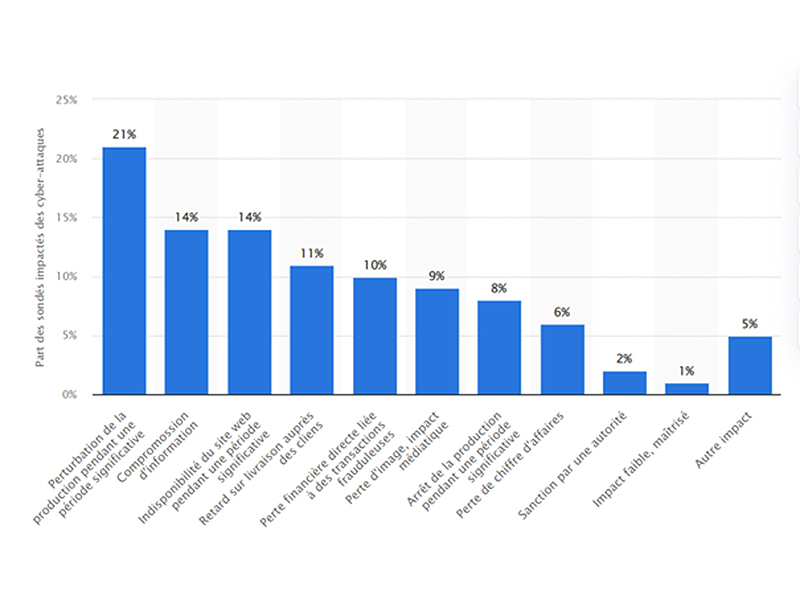

Nous énumérons plusieurs conséquences de cyberattaques, telles que : (source cnfce)

- Une paralysie des systèmes d’informations = Perte d’exploitation et d’activité au sein des entreprises.

- Le vol ou la perte de données sensibles = les cyberattaquants peuvent utiliser, vendre les informations sensibles telles que des brevets, contrats, brevet à d’autres états ou à des particuliers...

- La création de brèches dans un système de sécurité = négligences et/ou incompétences des structures en matière de prévention et risque liée à la sécurité informatique, engendrant souvent des situations de postes de travail ou de terminaux mobiles mal sécurisés.

- L’exposition à un chantage (Ransomware)

- L’atteinte à la réputation = en particulier quand la sécurité est un élément essentiel de la politique de communication de l’entreprise.

- Un préjudice commercial = vol de données sensibles en matière concurrentielle

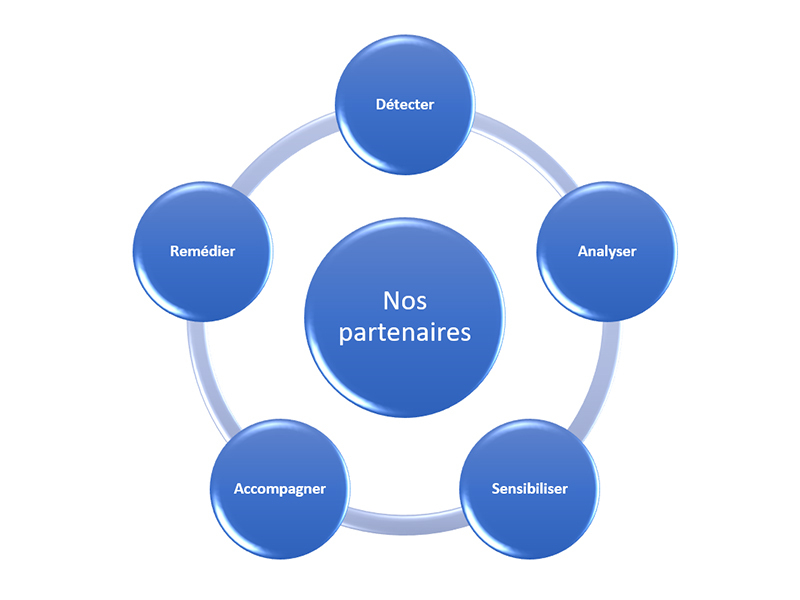

Pour faire face à l’ensemble de ces problématiques, les organisations ont besoin d’accompagnement sur mesure en matière de prévention et d’actions pour bâtir une stratégie solide contre les cyberattaquants.

Grâce à ses équipes d’experts hautement qualifiées et à travers son réseau de partenaires référencés, Bechtle Comsoft répond aux enjeux de la Cybersécurité en proposant des prestations sur mesure. Ces prestations permettent de répondre à différentes normes et règles en matière de cybersécurité, dans l’optique d’être : Conforme, Sécurisé, Sensibilisé, Accompagné pour atténuer les risques et bâtir une stratégie stable et pérenne.

Voici les types de prestations proposées :

PSSI et PAS

- PSSI- Qu’est-ce c'est ? : La politique de sécurité des systèmes d'information (PSSI) est un plan d'actions définies pour maintenir un certain niveau de sécurité. Elle reflète la vision stratégique de la direction de l'organisation (PME, PMI, industrie, administration, État, unions d'États…) en matière de SSI.

- Pourquoi les structures doivent adopter cette politique ? : Car le PSSI est le principal document de référence en matière de SSI de l’organisation, c’est un élément fondateur définissant les objectifs à atteindre et les moyens accordés pour y parvenir.

- Pourquoi est-ce important ? : le PAS est à la fois un document juridique et technique, nécessaire pour tous les prestataires de services informatiques souhaitant rassurer leur(s) client(s), notamment les sous-traitants au sens du RGPD.

PENTEST

- Qu’est-ce c'est ? : un test d'intrusion, ou test de pénétration, ou « pentest », est une méthode qui consiste à analyser une cible en se mettant dans la peau d'un attaquant, cette cible pouvant être une adresse IP / une application / un serveur web ou un réseau complet.

- Pourquoi en avez-vous besoin ? : les tests de pénétration sont un excellent moyen d'identifier les risques et les vulnérabilités au sein de votre organisation et d'évaluer objectivement l'état actuel de vos contrôles de cybersécurité. Simulant le comportement d'un véritable cybercriminel, un test de pénétration permettra de découvrir les problèmes de sécurité critiques de vos systèmes, comment ces vulnérabilités ont été exploitées - ainsi que les étapes nécessaires pour les corriger (avant de les exploiter pour de vrai).

RED TEAM VS BLUE TEAM

- Qu’est-ce c'est ? : l’objectif d’une « red team » est de simuler les impacts réels d’une cyberattaque en récupérant des informations que vous aurez définies (actifs sensibles de l’entreprise, données à caractères personnels, atteinte à l’image, brevets, contrats sensibles…)

- Pourquoi ? : car les tests Red & Blue Team aident à révéler le niveau d’efficience et d’efficacité des équipes au sein de votre structure, permettant ainsi de prédire la réponse de votre organisation à une attaque mais pour déterminer la capacité globale de l’équipe à répondre aux risques liés à la cybersécurité.

PHISHING & SENSIBILISATION

- Qu’est-ce ? : Un prestataire de services effectue une campagne de sensibilisation au phishing permettant d’envoyer un faux courriel aux employés d’une entreprise qui va les inciter à transmettre des informations confidentielles ou à télécharger une ou des pièces-jointes.

- Pourquoi ? : de nos jours, 75 % des failles de sécurité sont liées au phishing et qu’aucune solution de cybersécurité ne peut bloquer 100 % des attaques, les collaborateurs ont besoin d’une formation de sensibilisation au phishing pour se protéger contre cette menace.

A savoir : le facteur humain est le premier pilier provoquant une brèche de sécurité au sein de l’entreprise.

AUDIT / GRC / RGPD

- Qu’est-ce ? : il s’agit d’un Audit de conformité RGPD (le changement le plus important en matière de protection de la vie privée et de protection des données) et qui est en tête des classements des risques majeurs identifiés par les auditeurs. Face à cet enjeu de conformité, le rôle de l’audit interne est d’évaluer le niveau de conformité et la pertinence du programme interne de conformité au RGPD.

- Pourquoi ? : Car c’est une réglementation obligatoire. L’audit permet de découvrir et analyser les écarts entre la gestion actuelle des données personnelles et des règles et obligations du RGPD ; il permet de détecter les zones de risques, autrement dit les manquements les plus dangereux pour votre structure

SECURITE MANAGEE

- Qu’est-ce ? : Bechtle Comsoft propose par le biais de son réseau de partenaires des services de sécurité managés (appelés également infogérance) consistant à louer des services d’une entreprise spécialisée en sécurité informatique pour gérer, en partie ou en totalité la sécurité du système d’information –incluant le déploiement des solutions et la gestion des mises à niveau.

MISE EN PLACE DE SOC

Le SOC est une plateforme permettant la supervision et l’administration de la sécurité du système d'information au travers d’outils de collecte, de corrélation d'événements et d'intervention à distance.

Le SIEM (Security Information Event Management) est l'outil principal du SOC puisqu'il permet de gérer les évènements d'un SI.

Les entreprises établissent un SOC pour plusieurs raisons, telles que :

- Protection des données sensibles

- Conformité aux règles de l’industrie telles que PCI DSS

- Conformité aux règles gouvernementales comme la SCEE GPG53

Externaliser le SOC (Security Operations Center : désignant dans une entreprise une équipe en charge d’assurer la sécurité de l’information) présente certains bénéfices.

Nos partenaires proposent une externalisation de SOC selon plusieurs schémas à savoir :

- La surveillance 24/24 et 7/7 ou autres modèles

- Fournissant un SOC sur l’activité des données réseaux / terminaux / serveurs / bases de données, donnant ainsi aux structures un avantage pour se défendre contre les incidents et les intrusions, indépendamment de la source, de l’heure ou de la journée types d’attaques.

Nos partenaires proposent également des services (EDR managés, ex Bitdefender, Eset…) à travers leurs offres de réponse à incidents et autres activités de remédiations.

CERTIFICATION & FORMATION

Nos partenaires peuvent également accompagner les organisations sur des missions de transfert de compétences ainsi que sur des missions de préparation liées à l’obtention de certaines normes ou certifications.

Pour exemple la norme ISO 27001 qui a pour objectif de protéger votre organisation de toute perte, vol ou altération de données, tout en défendant les systèmes informatiques contre les intrusions ou les sinistres, en incluant les bonnes pratiques conceptuelles qui complètent ces mesures techniques pour une sécurité 360 °.

Vous l’aurez compris, nous proposons une large gamme de service couvrant l’ensemble des briques liés à la cybersécurité au sein de l’organisation.

Nos contenus similaires

Notre philosophie

Nous contacter

Une question ? Notre équipe vous répond.

Notre support s'engage à être joignable rapidement et à réagir dans les plus brefs délais. Nous répondons à vos demandes avec rapidité et fiabilité.

Besoin d'en discuter ?

Appelez au 01 53 38 20 50Notre newsletter

Recevez les #better actualités du software